En los últimos meses se han detectado diversas oleadas de ciberataques que incluyen un sofisticado malware: Bumblebee. Los expertos alertan de su rápida propagación, especialmente a través de ataques de phishing.

Bumbleebee podría estar detrás de muchos de los ciberataques que se están produciendo en los últimos meses. Según apuntan los investigadores de ciberseguridad de Symantec, en muy poco tiempo parece que se ha convertido en el componente favorito de los grupos de ransomware y que podría ser el reemplazo de BazaLoader.

En concreto, se trata de un loader de malware (cargador de malware), es decir, una pieza de software malicioso cuyo objetivo es descargar y ejecutar cargas maliciosas en los equipos sin ser detectado. En este caso, activa una pieza de ransomware oculta en un archivo adjunto de un correo electrónico.

De acuerdo con estos expertos, Bumblebee podría estar relacionado con operaciones de ransomware que incluyen Conti, Mountlocker y Quantum.

Así lo ha destacado el ingeniero principal de análisis de amenazas de Threat Hunter de Symantec, Vishal Kamble, para quien «los enlaces de Bumblebee a una serie de operaciones de ransomware de alto perfil sugieren que ahora se encuentra en el epicentro del ecosistema del delito cibernético».

Un ataque reciente que involucró a Quantum arroja algo de luz sobre cómo los ciberdelincuentes utilizan Bumblebee en las amenazas de ransomware.

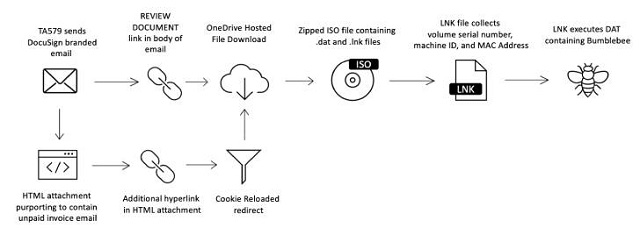

El ataque comienza con un correo electrónico de phishing que contiene un archivo ISO. Este archivo oculta el cargador de Bumblebee, escrito en C++, y lo ejecuta en la máquina de la víctima si abre el archivo adjunto.

De esta forma, Bumblebee proporciona a los atacantes una puerta trasera al PC, lo que les permite tomar el control de las operaciones y ejecutar comandos. Desde aquí, los atacantes ejecutan Cobalt Strike en el sistema para tener un mayor control y capacidad para recopilar más información de la máquina que pueda ayudar a realizar el ataque.

Una vez tomado el control, Bumblebee suelta la carga útil del ransomware Quantum y cifra los archivos en la máquina de la víctima. Los grupos de ransomware Conti y Mountlocker utilizaron técnicas similares en sus campañas, y los investigadores creen que Bumblebee podría haber ocupado el lugar de las puertas traseras utilizadas anteriormente.

Ante toda esta actividad, los expertos de Symantec tampoco descartan que Bumblebee se haya introducido como un cargador de reemplazo para Trickbot y BazarLoader, ya que existe cierta superposición entre la actividad reciente que lo involucra en ataques más antiguos y también vinculados a estos cargadores.

Cómo combatir Bumblebee

La propagación de los ataques de ransomware que hacen uso de Bumblebee se realiza a través de phishing.

Según apuntan desde Symantec, los ataques de correo que utilizan los ciberdelincuentes para llevar a cabo estas amenazas no solo incluyen este malware para realizar ataques de ransomware. Estos emails también se utilizan para robar nombres de usuario y contraseñas, especialmente de aplicaciones y servicios en la nube.

Esto les permite usar una cuenta legítima que ha sido hackeada, lo que hace que la actividad maliciosa no se detecte tan fácilmente. A menudo no se detecta hasta que es demasiado tarde y se desencadena un ataque de ransomware.

Esto pone de nuevo en evidencia que, si bien el ransomware sigue siendo un problema importante de ciberseguridad, se pueden tomar medidas para ayudar a prevenir estos ataques.

Entre algunas de las que pueden resultar de gran ayuda se encuentra el uso de la autenticación multifactor en todas las cuentas para evitar que los atacantes consigan tener acceso a las redes. La rápida aplicación de parches de seguridad para evitar que los ciberdelincuentes exploten vulnerabilidades conocidas es también fundamental, además de mantener todos los sistemas y dispositivos actualizados.

No en vano, otro aspecto a tener muy en cuenta es la importancia de que las empresas supervisen sus redes en busca de actividad potencialmente inusual. Llevar a cabo esta práctica de manera asidua puede alertar si algo va mal, y los equipos de seguridad de la información pueden tomar medidas para evitar un ataque completo de ransomware.