Un grupo de ciberdelincuentes está infectando equipos con malware a través de correos electrónicos fraudulentos con falsas ofertas de empleo para profesionales en el sector de las criptomonedas.

Una versión modificada del malware Stealerium, con el nombre de Enigma, estaría infectando dispositivos de los usuarios propagándose a través de una falsa oferta de empleo enviada a través del correo electrónico.

Según alertan los investigadores de Trend Micro, detrás de esta campaña estaría un grupo de ciberdelincuentes de origen ruso. Estos estarían enviando falsas ofertas de empleo y propuestas de entrevistas para profesionales del sector de las criptomonedas de Europa del Este.

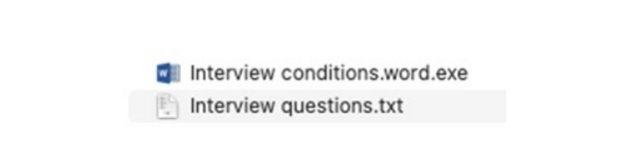

Para ello utilizan un archivo RAR malicioso que distribuyen a través de correos electrónicos pero también de algunas redes sociales. Este archivo comprimido contiene dos documentos, uno referente a las preguntas de la supuesta entrevista, con formato .txt; y otro en el que, supuestamente, están las condiciones del puesto de trabajo, con la extensión .word.exe.

El primero de estos archivos, incorpora preguntas en cirílico, con lo que legitima el documento fraudulento. Por su parte, el documento con las condiciones de la supuesta vacante de empleo contiene una primera carga del malware Enigma.

Así actúa el malware Stealerium

El objetivo es que el usuario descargue y descomprima el software malicioso que, una vez descargado, se instala en el dispositivo en varias partes o cargas útiles. Para ello, los ciberdelincuentes utilizan dos servidores, uno que hace uso de Telegram, con un canal controlado por los delincuentes para entregar cargas útiles y enviar comandos.

El segundo de los servidores se utiliza para DevOps y concluir el registro de la carga maliciosa. Este se encarga de deshabilitar el sistema de seguridad de Microsoft Defender, al implementar un controlador Intel que explota la vulnerabilidad CVE-2015-2291.

Esta brecha permite que los comandos se ejecuten con privilegios de kernel, de manera que consiguen deshabilitar Microsoft Defender antes de que el malware descargue y ejecute la tercera carga útil.

En este punto, Enigma recopila y roba información del sistema y del usuario, como contraseñas de navegadores y aplicaciones como Google Chrome, Microsoft Edge, Telegram, Outlook, OpenVPN o Signal, entre otros.

Cuando se hacen con los datos, se filtran y comprimen en un archivo ZIP que se envía a los ciberdelincuentes a través de Telegram. Estos pasos quedan registrados en DevOps para seguir desarrollando, perfilando y mejorando el rendimiento del malware.

Esto evidencia el enorme riesgo en el que pueden incurrir las víctimas de este malware que, además de robar la información, puede hacer capturas de pantalla y registrar las pulsaciones de las teclas para el robo de credenciales.