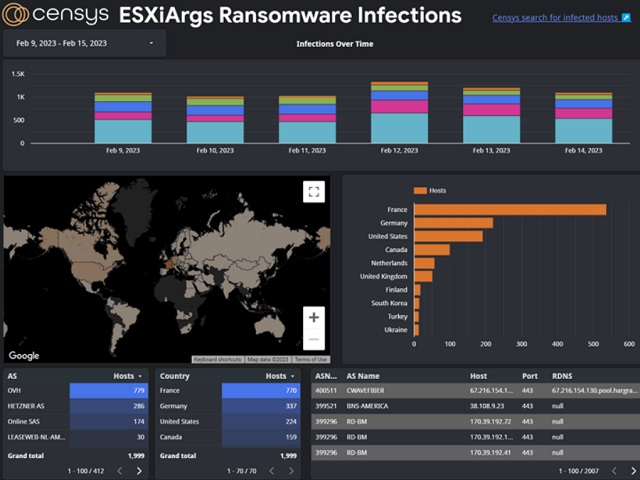

Más de 500 hosts se han visto comprometidos en masa por la cepa de ransomware ESXiArgs, la mayoría de los cuales se encuentran en Alemania, Francia, Países Bajos, Reino Unido y Ucrania.

Tras conocerse la explotación de un fallo de seguridad en servidores VMware ESXi, el ransomware ESXiArgs sigue evolucionando, incluyendo una nueva variante, e infectando nuevos dispositivos.

Así lo ha constatado la firma Censys, que ha descubierto «dos hosts con notas de rescate sorprendentemente similares que datan de mediados de octubre de 2022, justo después de que las versiones 6.5 y 6.7 de ESXi llegaran al final de su vida útil».

El primer conjunto de infecciones se remonta al 12 de octubre de 2022, mucho antes de que la campaña empezara a cobrar fuerza a principios de febrero de 2023. Posteriormente, el 31 de enero de 2023, se actualizaron las notas de rescate en los dos hosts con una versión revisada que coincide con las utilizadas en la ola actual.

Algunas de las diferencias cruciales entre las dos notas de rescate incluyen el uso de una URL en lugar de una ID de chat de Tox, una dirección de Proton Mail en la parte inferior de la nota, y una demanda de rescate más baja, de 1,05 Bitcoin frente a 2,09.

Según Censys, se sospecha que ESXiArgs se basa en el código de ransomware Babuk filtrado, que también generó otras variantes como Cheerscrypt y PrideLocker el año pasado.

Falta de parches contra ESXiArgs

El desarrollo se produce menos de una semana después de que los ciberdelincuentes lanzaran una nueva variante que modifica el método de cifrado y la nota de rescate. Un movimiento realizado tras el lanzamiento por parte de la Agencia de Ciberseguridad Nacional de Estados Unidos (CISA) de una herramienta para descifrar los sistemas afectados por ESXiArgs.

Esta agencia ha manifestado que, desde entonces, los atacantes «probablemente se dirijan a servidores ESXi al final de su vida útil o servidores ESXi que no tienen aplicados los parches de software ESXi disponibles».

Desde Bitdefender, su director de soluciones técnicas, Martin Zugec, destaca que «los atacantes no necesitan buscar nuevos exploits o técnicas novedosas cuando saben que muchas organizaciones son vulnerables a exploits más antiguos debido, en parte, a la falta de una gestión adecuada de parches y riesgos».

El pico también coincide con un aumento interanual del 87% en los ataques de ransomware dirigidos a organizaciones industriales en 2022, con 437 de 605 ataques en el sector manufacturero, según un nuevo informe de Dragos.

Los datos recopilados por la empresa de seguridad revelan que se detectaron 189 ataques de ransomware solo en el último trimestre de 2022. Los principales verticales objetivo incluyeron manufactura (143), alimentos y bebidas (15), energía (14), farmacéutica (9), petróleo y gas (4) y minería (1).