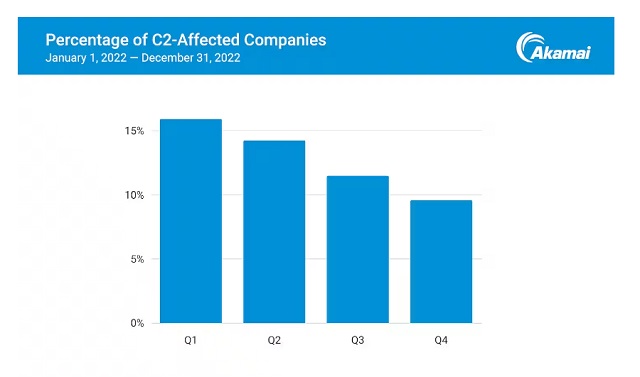

Durante año pasado, entre el 10% y el 16% de las organizaciones tenían tráfico de DNS que se originaba en sus redes hacia servidores de comando y control (C2) asociados con botnets y otras amenazas de malware.

Según se desprende de un reciente informe de Akamai, más de una cuarta parte de ese tráfico iba dirigido a servidores pertenecientes a intermediarios de accesos, atacantes que venden acceso a redes corporativas a otros ciberdelincuentes.

En el análisis del tráfico de DNS malicioso de usuarios domésticos y empresariales, se detectaron campañas como la propagación de FluBot, un malware basado en Android. También se percibió la prevalencia de varios grupos de ciberdelincuentes que tenían al sector empresarial como principal objetivo para sus amenazas.

No obstante, la firma destaca que «quizás el mejor ejemplo es la presencia significativa de tráfico C2 relacionado con los intermediarios de acceso inicial (IAB) que violan las redes corporativas y monetizan el acceso vendiéndolo a otros, como grupos de ransomware como servicio (RaaS)».

Los sectores verticales más afectados por malware

Otro de los datos destacados del informe de Akamai es que, de todos los dispositivos que realizan solicitudes de DNS cada trimestre, entre el 9% y el 13% intentaron llegar a un dominio de servicio de malware.

Esto pone de manifiesto que las organizaciones pueden tener miles o decenas de miles de dispositivos en sus redes. No obstante, con un solo dispositivo comprometido puede llevar a comprometer toda la red, como en la mayoría de los casos de ransomware, debido a que los atacantes emplean técnicas de movimiento lateral para saltar entre los sistemas internos.

Los datos de DNS de Akamai apuntan que más del 30% de las organizaciones analizadas con tráfico C2 malicioso se encuentran en el sector de la fabricación. Asimismo, las empresas de los verticales de servicios empresariales, el 15% de ellas; de alta tecnología, el 14%; y comercio, el 12%, se han visto afectadas.

Los dos principales verticales con más tráfico malicioso, fabricación y servicios empresariales, han sido lo más afectados por el ransomware Conti.

Las botnets representan el 44% del tráfico malicioso

Akamai dividió el tráfico C2 en varias categorías: botnets, intermediarios de acceso inicial (IAB), ladrones de información (infostealers), ransomware, troyanos de acceso remoto (RAT), y otros. Las redes de bots fueron la categoría principal y representaron el 44 % del tráfico malicioso, sin tener en cuenta algunas redes de bots como Emotet o Qakbot, cuyos operadores están en el negocio de vender acceso a los sistemas y, por lo tanto, se incluyen en la categoría IAB.

Sin embargo, técnicamente, la mayoría de las botnets se pueden usar para entregar cargas útiles de malware, incluso si sus propietarios no venden públicamente este servicio, algunos tienen acuerdos privados. Por ejemplo, la botnet TrickBot tenía una relación privada con los ciberdelincuentes detrás del ransomware Ryuk.

La botnet más grande que observa Akamai se origina en entornos empresariales es QSnatch, que se basa en una pieza de malware que infecta específicamente el firmware de los dispositivos de almacenamiento adjunto a la red (NAS) de QNAP obsoletos. Además, bloquea las actualizaciones de seguridad y se utiliza para el raspado de credenciales, el registro de contraseñas, el acceso remoto y la filtración de datos.

QSnatch apareció por primera vez en 2014, aunque sigue activa. Los datos de CISA, la Agencia de Seguridad de Infraestructura y Ciberseguridad estadounidense, a mediados de 2020 había más de 62.000 dispositivos infectados en todo el mundo.

Los intermediarios de acceso inicial (IAB) fueron la segunda categoría más grande en el tráfico de DNS C2. Las mayores amenazas en este grupo son Emotet, con el 22% de todos los dispositivos infectados; y Qakbot con el 4%.

Emotet sigue siendo una de las redes de bots más grandes y de más larga duración utilizada para el acceso a las redes corporativas por parte de los ciberdelincuentes. Además, a lo largo de los años, Emotet se ha utilizado para implementar otras redes de bots, como TrickBot y Qakbot.

Malware relacionado con grupos de ransomware

Al igual que Emotet, Qakbot es otra red de bots que se utiliza para entregar cargas útiles adicionales y tiene está relacionada con grupos de ransomware como, por ejemplo, Black Basta. También se sabe aprovecha la herramienta de prueba de penetración Cobalt Strike para obtener capacidades de robo de información.

Aunque se sabe que las botnets entregan ransomware, una vez implementados, estos programas tienen sus propios servidores C2. Según Akamai, más del 9% de los dispositivos que generaron tráfico C2 lo hicieron a nombres de dominio asociados con amenazas de ransomware conocidas. De estos, REvil y LockBit fueron los más comunes.

Los ‘infostealers’ han sido la tercera categoría más popular según el tráfico C2, con presencia en el 16% de los dispositivos analizados por Akamai.

Como sugiere su nombre, estos programas de malware se utilizan para robar información que puede ser valiosa para los atacantes, como nombres de usuario, cookies de autenticación almacenadas en navegadores, así como otras credenciales almacenadas localmente en otras aplicaciones.

Ramnit, un ladrón de información que también se puede usar para implementar malware adicional, ha sido la principal amenaza observada en esta categoría. Otras amenazas notables que se observaron en el tráfico C2 incluyeron Cobalt Strike, Agent Tesla RAT, el gusano Pykspa y el virus polimórfico Virut.