La Operación Cronos, nombre que ha recibido la estrategia policial internacional, ha conseguido acabar de golpe con LockBit, el ransomware más peligroso y activo en lo que va de año. Surgido en 2019 como un servicio (ransomware-as-a-service; RaaS), su objetivo es desarrollar malware y herramientas necesarias para su ejecución, concediendo licencias a sus afiliados.

El grupo de piratas informáticos LockBit ha recibido en las últimas horas un golpe fatídico, que viene a poner fin a poco más de cuatro años en los que han cosechado millones de dólares como consecuencia de su actividad delictiva. Ente los afectados se encontrarían el Puerto de Lisboa, el banco chino ICBC y el Ayuntamiento de Sevilla. En total, se calcula que habrían acometido 1.800 ataques, afectando a millones de víctimas.

Según datos aportados por la firma de seguridad ReliaQuest, LockBit habría revelado en su portal web que durante el cuarto trimestre de 2023 había conseguido atentar contra 275 víctimas, superando con creces al resto de competidores. De hecho, solo en organizaciones estadounidenses, se estima que ha extorsionado, al menos, 91 millones de dólares.

La información aportada por la Agencia Nacional Contra el Crimen del Reino Unido (NCA) recoge que ha sido una operación que ha contado con la colaboración internacional de Europol y Eurojust. El resultado; el arresto de dos miembros de la banda (de nacionalidad rusa) y la incautación de más de 200 cuentas de criptomonedas.

Según informan las autoridades competentes, los miembros de la Operación Cronos lograron infiltrarse en ellos y poner fin a 34 servidores ubicados en Países Bajos, Alemania, Finlandia, Francia, Australia, Estados Unidos, Reino Unido y Suiza.

De igual modo, se ha conseguido obtener el código fuente de la plataforma, así como información crucial sobre la actividad del grupo y sus vínculos con otros grupos de ciberdelincuentes con los que habrían colaborado.

Europol y el FBI anuncian una herramienta para descifrar y eliminar el ransomware LockBit 3.0

Su método de actuación

LockBit mantenía una página en la Dark Web que actuaba de enlace con grupos de atacantes afiliados, sirviendo como elemento principal del grupo para amenazar y publicar datos robados de las víctimas.

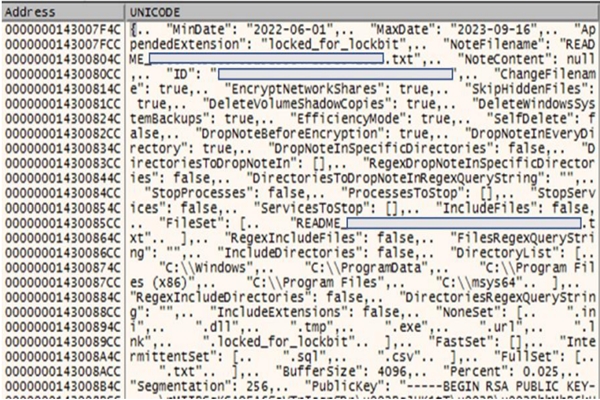

El modelo de ciberdelincuencia de LockBit es convencional, pues el RaaS es un equivalente malicioso del esquema de SaaS. Así pues, LockBit se encarga de desarrollar el ransomware y ofrecerlo a otros atacantes dispuestos a pagar por su utilización.

Mediante el ransomware de LockBit se logra infectar un sistema, los datos del sistema de la víctima pasan a estar cifrados y se vuelven plenamente inaccesibles. Posteriormente, solicitan el pago de un rescate en criptomonedas para brindar la clave de descifrado, la cual permita restaurar el estado original de los mismos. En caso de que no se pague por el rescate, amenazan con publicar datos cifrados. Se les cobra una comisión del 25% sobre el dinero recibido como rescate por los ataques.

A raíz de la Operación Cronos se han descubierto otros datos interesantes, y es que LockBit no siempre borraba los datos de las víctimas que pagaron por el rescate, además, se asegura que se han obtenido más de 1.000 claves de descifrado, las cuales pueden ayudar a las víctimas a recuperar sus datos sin pagar rescate alguno.

Situación crítica para LockBit

Los funcionarios de la Policía lanzaron un descifrador gratuito LockBit 3.0 Black Ransomware en el portal ‘No More Ransom’ utilizando más de 1.000 claves de descifrado recuperadas de los servidores que han sido incautados a LockBit. La NCA ahora se pondrá en contacto con las víctimas de Reino Unido para que puedan utilizar las claves.

Llama la atención que LockBit ganó peso desde su lanzamiento en 2019, lo que lo convierte en el ransomware líder de 2022, solo superado por Conti, respaldado por Rusia. Así pues, durante el primer trimestre de 2022 registró un 15% de ataques de ransomware, mientras que Conti tuvo una contribución del 16%, según datos de Coveware.

La desintegración de grupos más pequeños por parte de Conti llevaron al lanzamiento de LockBit 3.0 en la segunda mitad de 2022, derivando en la desaparición de su principal competidor y dominando por completo el ransomware a finales del tercer trimestre de 2022.

La recompensa del FBI

El Departamento de EEUU ofrece recompensas de hasta 15 millones de dólares a cualquiera que pueda ofrecer información sobre los miembros de la banda LockBit y sus asociados. Se ofrecen 10 millones de dólares por información para identificar el liderazgo y 5 millones de dólares adicionales por sugerencias que podrían conducir a la detención de los afiliados.

Desde el Departamento de Justicia de EEUU se vincula a LockBit más de 2.000 víctimas y la recaudación de más de 120 millones de dólares tras demandas de rescate por un total de cientos de millones de dólares. Las sugerencias pueden enviarse de forma anónima mediante el servidor Tor SecureDrop.

Máxima cautela ante el «fin de LockBit»

Fuera como fuese, desde Sophos se pide cautela. Su directivo, Chester Wisniewski, (Global Field CTO de Sophos) recuerda que «hay que ser prudentes» ante la afirmación de que estamos ante el fin del grupo cibercriminal LockBit, ya que gran parte de la infraestructura del grupo sigue online, lo que supone que esté fuera del alcance policial.