Black Basta es el nuevo grupo de ransomware que, en muy poco tiempo, ha conseguido con sus ataques conseguir un notable éxito. Los expertos apuntan que podría tratarse de una rama de Conti y REvil.

Transcurridos apenas cuatro meses desde su descubrimiento, Black Basta se ha convertido en una de las grandes amenazas de ransomware que apunta alto.

Para algunos investigadores de ciberseguridad de Cybereason, muchos grupos de ransomware han llegado a la cima a lo largo de los años y, de repente, son reemplazados por otros. Según apuntan, muchos de estos movimientos se realizan para despistar a las fuerzas del orden público, y esto es lo que podría haber sucedido con Black Basta.

Se trata de un ransomware relativamente nuevo que ha tenido un éxito inmediato en apenas unos meses, por lo que algunos expertos creen que se trata de una escisión de Conti.

Black Basta se detectó por primera vez en abril de 2022, pero los investigadores encontraron evidencias del inicio de su actividad en remontándose al mes de febrero.

El 20 de abril, un usuario publicó en foros clandestinos bajo el nombre de Black Basta un post para la compra y monetización del acceso a una red corporativa a cambio de compartir los beneficios.

Aunque la publicación estaba escrita en ruso, indicaba que buscaban organizaciones con sede en Estados Unidos, Canadá, Reino Unido, Australia y Nueva Zelanda. Esto llevó a pensar que sus principales objetivos eran de habla inglesa.

Además, el éxito conseguido en tan poco tiempo lleva a pensar que este grupo ya empezó con una experiencia significativa.

Un peligroso ransomware

Una de las teorías señala que Black Basta ha sido creado por exmiembros de Conti y REvil. De hecho, REvil, uno de los grupos de mayor éxito de los últimos años, terminó sus operaciones el año pasado.

En el caso de Conti, se presupone que cesó sus actividades el pasado mes de mayo después de atacar a varias agencias gubernamentales de Costa Rica. Esto incluso llevó al Departamento de Estado de EE.UU. a ofrecer una recompensa de 10 millones de dólares por la identidad o ubicación de los líderes del grupo.

Los investigadores han notado similitudes entre los sitios de fuga de Black Basta y Conti, así como en la forma en que operan sus respectivos equipos de negociación.

En el caso de Black Basta, el modus operandi de este grupo hace uso de la doble extorsión, que combina el cifrado de archivos con la extorsión por la fuga de datos. De esta forma se ha responsabilizado de comprometer al menos a 50 organizaciones hasta el momento.

Sin embargo, representantes de Conti han descartaron cualquier conexión con Black Basta a través de su sitio web de filtraciones.

Otra de las teorías apunta que Black Basta podría haberse asociado con Qbot, una botnet que se ha utilizado en ocasiones como vehículo de implementación por múltiples operaciones de ransomware, incluido Conti.

Qbot comenzó como un troyano bancario y, además de su capacidad para implementar malware adicional, se centra en el robo de credenciales y el movimiento lateral.

El modus operandi de Black Basta

Después de hacer acopio de credenciales y mapear la red, los atacantes de Black Basta ejecutan código en otros sistemas usando PsExec con el objetivo de localizar y comprometer el controlador de dominio.

Una vez conseguido, crean una política de grupo para deshabilitar Windows Defender y otros productos antivirus. En ese momento, implementan el ransomware en todos los sistemas de punto final identificados mediante un comando de PowerShell y la interfaz WMI (Windows Management Instrumentation).

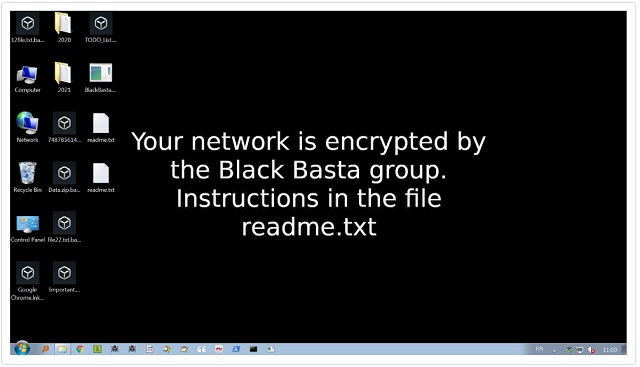

Cuando se ejecuta en un sistema, el programa Black Basta primero elimina las copias de Volume Shadowa y comienza a cifrar los archivos, excepto aquellos con ciertas extensiones y ubicados en ciertas carpetas que se especifican en una lista de exclusión.

Los archivos están encriptados con el cifrado ChaCha20, pero solo parcialmente para acelerar el proceso. El ransomware encripta fragmentos de 64 bytes y luego omite los siguientes 128 bytes, lo cual es suficiente para dejar los archivos inutilizables.

La clave de cifrado de archivos ChaCha20 usa una clave pública RSA para garantizar que solo los atacantes puedan recuperarla con su clave RSA privada correspondiente.

Además de destruir las copias de seguridad locales, los atacantes de Black Basta establecen conexiones RDP a los servidores Hyper-V y modifican la configuración de los trabajos de copia de seguridad de Veeam. También eliminan las copias de seguridad de las máquinas virtuales alojadas en esos servidores.

Hasta el momento, este grupo ha exhibido altos niveles de experiencia y ha solicitado rescates millonarios a las organizaciones que han sido víctimas de sus ataques. Esto lleva a los expertos a pensar que Black Basta quiere jugar en la ‘gran liga’ del ransomware junto a los grandes nombres.