Una nueva variante de la botnet Mirai, rastreada como ‘V3G4’, está explotando 13 vulnerabilidades en servidores Linux y dispositivos IoT para usar en ataques DDoS.

El malware Mirai se propaga mediante ataques de fuerza bruta de credenciales de telnet/SSH débiles o predeterminadas y explota fallos para realizar la ejecución remota de código en los dispositivos de destino. Una vez que se viola un dispositivo, el malware lo infecta y lo recluta para su red de botnets.

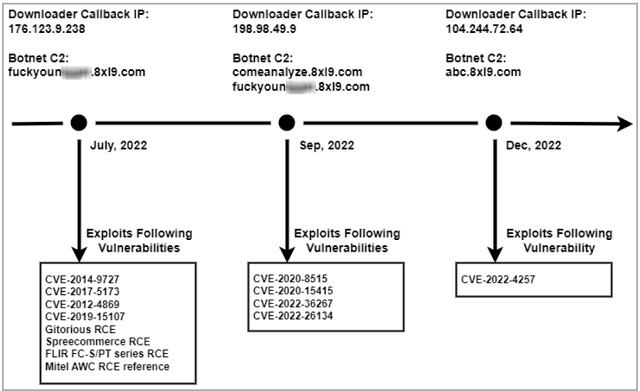

Investigadores de Palo Alto Networks han detectado Mirai en tres campañas diferentes después de haber estado monitorizando actividad maliciosa entre julio y diciembre de 2022.

Estos expertos creen que las tres olas de ataque se originan del mismo actor de amenazas porque los dominios C2 codificados contienen la misma cadena, las descargas de scripts de shell son similares, y los clientes de botnet utilizados en todos los ataques tienen funciones idénticas.

Los ataques V3G4 empiezan con la explotación de una de las siguientes 13 vulnerabilidades:

- CVE-2012-4869: ejecución remota de comandos de FreePBX Elastix

- Ejecución remota de comando Gitorious

- CVE-2014-9727: ejecución remota de comandos de FRITZ!Box Webcam

- Ejecución remota de comandos de Mitel AWC

- CVE-2017-5173: ejecución remota de comando de cámaras IP de Geutebruck

- CVE-2019-15107: inyección de comandos de Webmin

- Ejecución arbitraria de comandos de Spree Commerce

- Ejecución remota de comandos de la cámara térmica FLIR

- CVE-2020-8515: ejecución remota del comando DrayTek Vigor

- CVE-2020-15415: ejecución remota del comando DrayTek Vigor

- CVE-2022-36267: ejecución remota de comandos de Airspan AirSpot

- CVE-2022-26134: ejecución remota de comando de Atlassian Confluence

- CVE-2022-4257: Inyección de comandos del sistema de gestión web C-Data

Una variante de Mirai diferente a las demás

Después de comprometer el dispositivo de destino, una carga útil basada en Mirai entra en el sistema e intenta conectarse a la dirección C2 codificada.

La red de bots también intenta finalizar un conjunto de procesos de una lista codificada, que incluye otras familias de malware de redes de bots de competidores.

Una característica que diferencia a V3G4 de la mayoría de las variantes de Mirai es que utiliza cuatro claves de cifrado XOR diferentes en lugar de solo una, lo que dificulta la ingeniería inversa del código del malware y la decodificación de sus funciones.

Cuando se propaga a otros dispositivos, la red de bots usa una fuerza bruta de telnet/SSH que intenta conectarse utilizando credenciales predeterminadas o débiles. Las variantes de malware anteriores usaban la fuerza bruta de telnet/SSH y la explotación de vulnerabilidades para propagarse, mientras que las muestras posteriores no usaban el escáner.

Finalmente, los dispositivos comprometidos reciben comandos DDoS directamente desde el C2, incluidos los métodos de inundación TCP, UDP, SYN y HTTP.

Según los investigadores de Palo Alto Networks, es probable que V3G4 venda servicios DDoS a clientes que buscan interrumpir el servicio en sitios web o servicios online específicos. No obstante, por el momento, esta variante no se ha vinculado a un servicio en particular.

Ante la proliferación de esta amenaza, los expertos aconsejan cambiar la contraseña predeterminada de los dispositivos e instalar las últimas actualizaciones de seguridad para protegerlos de ataques similares a Mirai.